Offen wie ein Scheunentor oder gesichert wie Fort Knox? Wie sieht’s an IHREM Grenzübergang zwischen Firmennetz und dem Rest der Welt aus? Sobald über „WWW“ oder E-Mail Hausbankgeschäfte, Korrespondenz mit Geschäftspartnern und Behörden erledigt werden, muss die gesamte IT-Infrastruktur Des Unternehmens vor äußeren Angriffen durch Dritte geschützt werden. Gut beraten ist, wer ein IP-Gateway als „Grenzschützer“ einsetzt.

Wer darf ‚rein – wer wird abgewiesen?

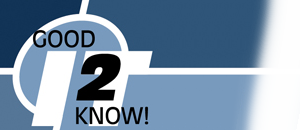

An der Schnittstelle zwischen Ihrem Firmennetz und dem Rest der Welt geht es zu wie in einem Taubenschlag. Denn rund um die Uhr klopfen Fremde an die Tür. Die einen, weil sie neugierig auf viele inoffizielle Detailinformationen sind, und die anderen, weil sie einfach nur IT-Vandalismus betreiben. Zum Teil passieren Anfragen sehr kontrolliert, zum Teil aber auch ohne Wissen oder Zutun des attakierten Unternehmens. Letztlich entscheiden Internet-Anbindung und Gateway (Router) über den Schutzgrad der IT-Infrastruktur als Achillesferse des Unternehmens. Ein gutes IP-Gateway erledigt die Arbeit einer kompletten Grenzschutztruppe, indem es VPN-Server, Monitoring, Multi-Wan, Einbruchs-Detektierungs-System u. v. a. m. in einem komplexen Zusammenspiel organisiert.

IP-Gateway: Schutz, Sicherheit, Service

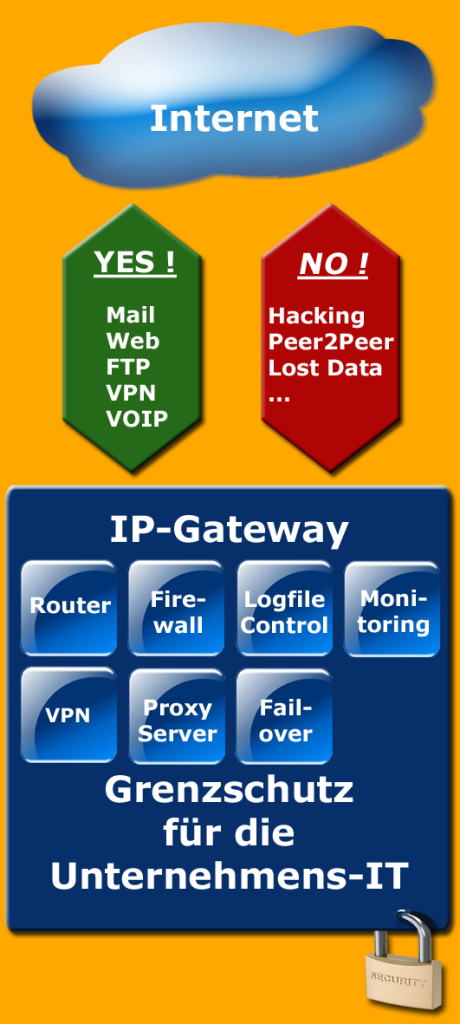

Bis vor wenigen Jahren sorgte eine Firewall, also die Brandschutzmauer des Unternehmens, für ausreichend IT-Sicherheit. Doch das reicht heute in der vernetzten wir mobilen Welt nicht mehr. Die Frage lautet daher: „Welches IP-Gateway passt zur speziellen Unternehmens-IT?“

Mindesanforderungen

Unternehmensgröße und Komplexität der IT-Infrastrukur entscheiden über die Mindestanforderungen. In jedem Fall sollten neben Router und Firewall auch Monitoring und Logfile-Kontrolle möglich sein. Denn so können Sicherheits- und Performanceprobleme schneller erkannt und behoben werden.

Nützliche Zusätze

Proxy-Server verhindern inbesondere ungewollte Direktzugriffe auf das Internet, VPN-Dienste ermöglichen sichere Fernwartung, Failover bzw. Multi-Wan Services managen die optimale Lastverteilung bei mehren Internetleitungen.

Lösungsansätze

Geschlossenes System als Black Box vom Markenhersteller oder nachvollziehbare Open Source Lösungen, herstellerunabhängig und basierend auf Linux (BSD, Red Hat,…)? Bedenken Sie, dass Sie bei einem schlüsselfertigen Black Box System nie wissen, was genau mit Ihrem Daten passiert, welche Dienste unaufgefordert mitlaufen oder wer eventuell noch einen „Schlüssel“ einbehalten hat. Bei Open Source Lösungen haben Sie volle Gestaltungsfreiheit und Systemkontrolle ohne Hintertür.

Tipps für die Praxis

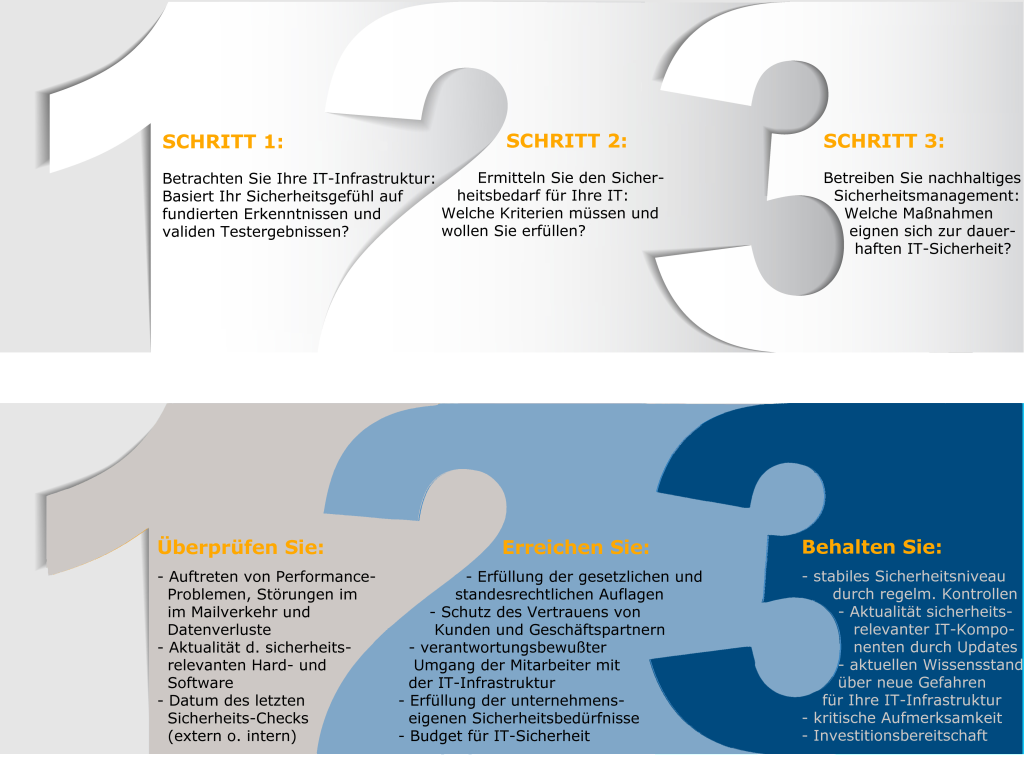

Nehmen Sie Berichte aus der Tagespresse über staatliche und internationale Schnüffeleien ernst. Fachleute warnen seit Jahren vor dieser unangemessenen Neugierde und Datensammelwut Dritter. Auch wenn Sie selbst „nichts zu verbergen haben“, spätestens gegenüber Mitarbeitern, Kunden und Geschäftspartnern sind Sie in der Sorgfaltspflicht – unabhängig von gesetzlichen Standardauflagen.

Alle Anforderungen klar? Offene Fragen?

Erfahren Sie mehr zu IP-Gateway Technologien, lassen Sie sich ein für Ihr Unternehmen passendes Sicherheitskonzept vorschlagen, fragen Sie nach den neusten Entwicklungen. Wir sind bereit.